Z tej strony dowiesz się, jakie są korzyści z FedCM, kto powinien rozważyć wdrożenie tej funkcji oraz jak użytkownicy wchodzą w interakcje z FedCM.

Federated Credential Management (FedCM) to skoncentrowane na ochronie prywatności i przyjazne dla użytkownika podejście do usług tożsamości federacyjnej (takich jak Zaloguj się za pomocą dostawcy tożsamości), które nie opiera się na plikach cookie innych firm ani przekierowaniach nawigacyjnych.

Dzięki FedCM użytkownik ma nowy sposób uwierzytelniania w witrynie za pomocą zewnętrznego dostawcy tożsamości.

Co to jest federacja tożsamości

Federacja tożsamości deleguje uwierzytelnianie lub autoryzację osoby (użytkownika lub podmiotu) na zaufanego zewnętrznego dostawcę tożsamości. Dostawca tożsamości umożliwia następnie zalogowanie się w witrynie strony zależnej. W przypadku federacji tożsamości RP polega na dostawcy tożsamości, który zapewnia użytkownikowi konto bez konieczności podawania nowej nazwy użytkownika i hasła.

Dzięki rozwiązaniom federacyjnej tożsamości użytkownik nie musi tworzyć kolejnego zestawu danych logowania dla każdego RP. Zwiększa to wygodę użytkowników, zmniejsza ryzyko phishingu i pomaga podmiotowi polegającemu na tożsamości uzyskiwać zweryfikowane informacje o użytkownikach od zaufanych dostawców tożsamości.

Tradycyjne rozwiązania i pliki cookie innych firm

Tradycyjne mechanizmy federacji tożsamości opierają się na elementach iframe, przekierowaniach lub plikach cookie innych firm, co budzi obawy dotyczące prywatności. Rozwiązania te mogą być wykorzystywane do śledzenia użytkowników w internecie, a przeglądarki nie są w stanie odróżnić legalnych usług tożsamości od niechcianego nadzoru.

Ze względu na kwestie prywatności główne przeglądarki ograniczają pliki cookie innych firm. Może to wpłynąć na działanie niektórych funkcji. Dzięki zaangażowaniu społeczności i naszym badaniom dowiedzieliśmy się, że ograniczenia dotyczące plików cookie innych firm mają wpływ na kilka integracji związanych z federacją tożsamości.

Federacja tożsamości z FedCM

FedCM jest niezależny od protokołu: można go wdrożyć jako samodzielne rozwiązanie lub jako dodatkową warstwę, z której mogą korzystać różne protokoły. Na przykład działający serwer OAuth może skorzystać z funkcji logowania jednym kliknięciem za pomocą FedCM i intuicyjnego interfejsu, implementując punkty końcowe FedCM, a następnie wymieniając kod autoryzacji zwrócony w odpowiedzi FedCM na token dostępu OAuth.

Dlaczego potrzebujemy FedCM?

W porównaniu z konwencjonalnymi rozwiązaniami oferuje wiele korzyści dla ekosystemu internetowego, z myślą o użytkownikach, deweloperach RP i dostawców tożsamości.

Obsługa rozwiązań dotyczących tożsamości bez plików cookie innych firm

FedCM może pomóc zmniejszyć zależność od plików cookie innych firm, które są często używane do śledzenia użytkowników w internecie. Interfejs API zapewnia spersonalizowane logowanie, nawet gdy pliki cookie innych firm są niedostępne (np. w trybie incognito).

FedCM jest też zintegrowany z innymi interfejsami API Piaskownicy prywatności. Na przykład interfejs Storage Access API używa uwierzytelniania FedCM jako sygnału zaufania. Ta integracja jest przydatna w przypadku witryn, które korzystają zarówno z FedCM do uwierzytelniania, jak i z SAA, aby umożliwić ramkom iframe z innych domen dostęp do niezbędnej pamięci.

Lepsze wrażenia użytkowników

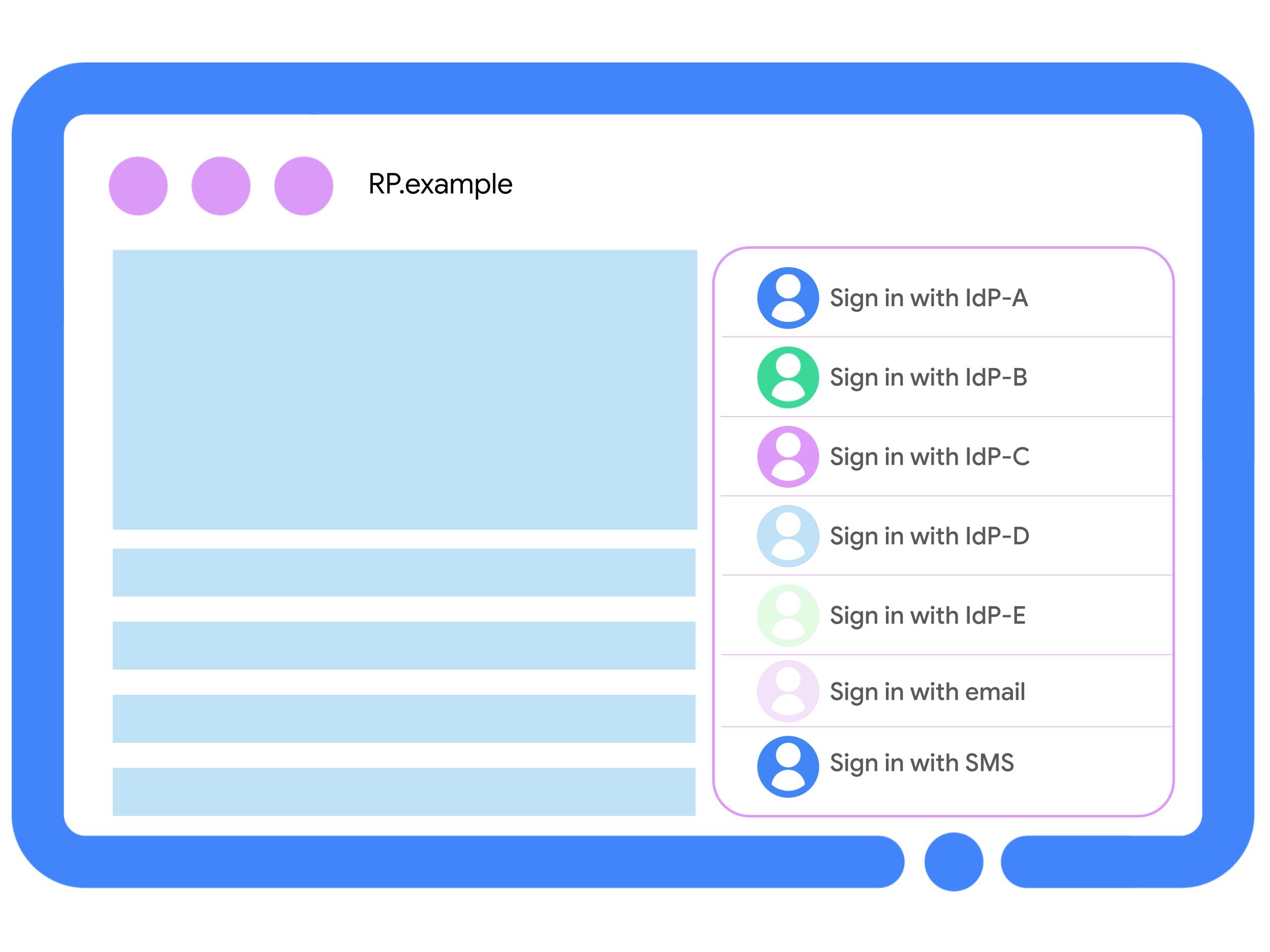

FedCM wprowadza okno dialogowe interfejsu użytkownika obsługiwane przez przeglądarkę, które upraszcza proces logowania jednym kliknięciem. Interfejs API rozwiązuje też problem z przeładowanymi stronami logowania, który jest czasami nazywany problemem NASCAR.

Zamiast przytłaczającej liczby przycisków logowania społecznościowego FedCM zapewnia prostszy i przyjazny dla użytkownika interfejs.

Bezpieczeństwo

Podejście oparte na tożsamości sfederowanej umożliwia użytkownikom korzystanie z zaufanych kont zarządzanych przez dostawców tożsamości. Dzięki temu użytkownicy nie muszą dodawać danych logowania do każdej witryny. Zmniejsza to powierzchnię ataku w przypadku phishingu. Dodatkowo zamiast wdrażać własne solidne środki bezpieczeństwa, strony ufające mogą polegać na wiedzy dostawców tożsamości, którzy specjalizują się w bezpiecznym zarządzaniu tożsamością.

FedCM ma na celu jeszcze większe ułatwienie użytkownikom przepływu tożsamości sfederowanej, zachęcając ich do preferowania go zamiast mniej bezpiecznych przepływów tożsamości.

Spersonalizowane działanie dla większej liczby użytkowników

FedCM zmniejsza problemy z UX podczas procesu rejestracji konta. Z studiów przypadków dotyczących usługi Google Identity wynika, że użytkownicy wolą tworzyć konta za pomocą przepływu One Tap w FedCM niż korzystać z wieloetapowych opcji logowania.

Dzięki FedCM więcej dostawców tożsamości może oferować użytkownikom logowanie jednym kliknięciem. Dzięki temu, że coraz więcej dostawców tożsamości oferuje przepływ tożsamości jednym kliknięciem, użytkownicy mogą wybierać spośród większej liczby dostawców tożsamości na platformach RP. FedCM zapewnia ulepszony mechanizm wyboru dostawcy tożsamości, ponieważ wyświetla użytkownikom najbardziej odpowiednie konta.

Dzięki wyższym wskaźnikom rejestracji dostawcy tożsamości mogą oferować spersonalizowane usługi większej liczbie użytkowników.

Obsługa różnych dostawców tożsamości

Uproszczony interfejs FedCM ma na celu wyświetlanie użytkownikom spersonalizowanej listy odpowiednich dostawców tożsamości. Dzięki mechanizmowi wyboru dostawcy tożsamości w FedCM wybór dostawców tożsamości przez stronę zależną nie jest już ograniczony wielkością bazy użytkowników dostawcy tożsamości. Na przykład część użytkowników może mieć konto tylko w small-idp.example, a nie w bigger-idp.example.

Dzięki funkcji Multi-IdP rp.example może obsługiwać zarówno small-idp.example, jak i bigger-idp.example bez zaśmiecania interfejsu. Przynosi to korzyści wszystkim stronom:

- Użytkownicy mogą wybrać preferowanego dostawcę tożsamości, niezależnie od jego wielkości.

- Usługi zależne docierają do większej liczby użytkowników dzięki obsłudze różnych dostawców tożsamości

- Dostawcy tożsamości z mniejszą bazą użytkowników są dostępni w większej liczbie usług.

Kto powinien korzystać z FedCM?

Oczekujemy, że FedCM będzie dla Ciebie przydatny tylko wtedy, gdy spełnione są te warunki:

- Jesteś dostawcą tożsamości z zewnętrznymi usługami.

- Masz własne rozwiązanie do obsługi tożsamości i wiele domen, które z niego korzystają.

- Chcesz obsługiwać przepływy tożsamości federacyjnej nawet w przypadku użytkowników, którzy zdecydują się na przeglądanie internetu bez plików cookie innych firm.

Jesteś dostawcą tożsamości

FedCM wymaga obsługi przez dostawcę tożsamości. Strona ufająca nie może używać FedCM niezależnie. Jeśli jesteś dostawcą usług, możesz poprosić dostawcę tożsamości o instrukcje.

Wiele RP

Jeśli Twoje usługi RP należą do podmiotów zewnętrznych lub masz więcej niż 4 usługi RP korzystające z Twojego rozwiązania do obsługi tożsamości, zalecamy użycie interfejsu FedCM do obsługi tożsamości sfederowanej.

Chcesz obsługiwać proces federacji tożsamości bez plików cookie

FedCM obsługuje podstawowe przepływy tożsamości sfederowanej nawet w przypadku użytkowników, którzy przeglądają internet bez plików cookie innych firm. Dzięki FedCM użytkownicy mogą nadal rejestrować się, logować i wylogowywać za pomocą kont sfederowanych w RP.

Dodatkowo FedCM służy jako sygnał zaufania dla interfejsu Storage Access API, co eliminuje problemy związane z żądaniami dostępu do pamięci inicjowanymi przez dostawcę tożsamości.

Interakcja użytkownika z FedCM

FedCM to protokół uwierzytelniania niezależny od protokołu. Oferuje on użytkownikowi nowy przepływ uwierzytelniania w RP za pomocą zewnętrznego dostawcy tożsamości. Wypróbuj FedCM w naszej wersji demonstracyjnej.

Logowanie się w usłudze zaufanej

Użytkownicy mogą wybrać konto z zestawu dostawców tożsamości obsługiwanych przez RP. Jeśli użytkownik jest zalogowany u kilku dostawców tożsamości, pojawi się prośba o zalogowanie się w RP przy użyciu jednego z nich.

Konta użytkownika są wyświetlane w tej kolejności:

- Najpierw wyświetlane są konta, do których uzyskano dostęp na urządzeniu użytkownika. Najnowsze konta są wyświetlane jako pierwsze.

- Następnie wyświetlane są konta, do których użytkownik uzyskał dostęp w ramach usługi RP zgodnie z informacjami dostawcy tożsamości. Informacje o tym, do których kont uzyskano dostęp, są wyodrębniane z wartości właściwości

approved_clientspunktu końcowego konta. - Konta, które nie były wcześniej używane w programie Rewards Platform, są wyświetlane na końcu.

Jeśli na którymkolwiek z tych poziomów priorytetu znajduje się kilka kont, są one dodatkowo uporządkowane na podstawie kolejności dostawców tożsamości podanej przez dostawcę usługi w wywołaniu get().

Tryby interfejsu FedCM

FedCM ma 2 tryby interfejsu: pasywny i aktywny.

Tryb pasywny Tryb pasywny nie wymaga interakcji użytkownika, aby wyświetlić prośbę FedCM. Gdy użytkownik trafi na stronę podmiotu polegającego na tożsamości (RP), po wywołaniu funkcji navigator.credentials.get() pojawi się okno logowania FedCM, jeśli zostaną spełnione te warunki:

- Użytkownik jest zalogowany w co najmniej jednym z obsługiwanych dostawców tożsamości. Jeśli użytkownik jest wylogowany ze wszystkich dostępnych dostawców tożsamości, nie będzie automatycznie wyświetlany monit o logowanie w FedCM.

- Ustawienie okresu wyciszenia FedCM nie jest skonfigurowane w przeglądarce użytkownika.

- Użytkownik nie wyłączył FedCM w ustawieniach przeglądarki. Dowiedz się więcej o tym, jak użytkownicy mogą zrezygnować z FedCM.

Tryb aktywny. W trybie aktywnym do wywołania promptu FedCM wymagana jest tymczasowa aktywacja użytkownika (np. kliknięcie przycisku Zaloguj się za pomocą…).

Użytkownik może dokończyć logowanie, klikając Kontynuuj jako użytkownik. Jeśli operacja się powiedzie, przeglądarka zapisze informację o tym, że użytkownik utworzył konto federacyjne w RP za pomocą dostawcy tożsamości.

Jeśli użytkownik nie ma konta w usłudze RP u dostawcy tożsamości, pojawi się okno rejestracji z dodatkowym tekstem informacyjnym, takim jak warunki korzystania z usługi RP i polityka prywatności.

Zgodność z przepisami o e-prywatności

Korzystanie z FedCM jako dostawcy tożsamości lub podmiotu polegającego na dostawcy tożsamości wiąże się z przechowywaniem informacji na urządzeniu końcowym użytkownika lub uzyskiwaniem dostępu do informacji już na nim przechowywanych, a tym samym jest działaniem podlegającym przepisom o prywatności w internecie w Europejskim Obszarze Gospodarczym (EOG) i Wielkiej Brytanii, które zwykle wymagają zgody użytkownika. Twoim obowiązkiem jest ustalenie, czy korzystanie z FedCM jest bezwzględnie konieczne do świadczenia usługi online wyraźnie zamówionej przez użytkownika, a tym samym zwolnione z wymogu uzyskania zgody.

Vision

Aktywnie pracujemy nad nowymi funkcjami, które pozwolą wyeliminować obecne ograniczenia i zapewnić lepsze wrażenia użytkownikom.

- Sprawdzamy, jak można uprościć interfejs, aby proces uwierzytelniania był płynny, intuicyjny i mniej uciążliwy dla użytkowników.

- Dbamy o ochronę prywatności użytkowników. Planujemy przejście na model FedCM nowej generacji, który jest zorientowany na delegowanie i ogranicza problem śledzenia przez dostawcę tożsamości. W przypadku NextGen użytkownicy mogą logować się w RP bez śledzenia ich przez dostawcę tożsamości.

- FedCM ma na celu przedstawienie użytkownikom szerszego wyboru dostawców tożsamości na podstawie wyboru strony zależnej. W tym celu pracujemy nad interfejsami Multi-IdP i IdP Registration API.

- Aktywnie pracujemy nad zintegrowaniem FedCM z innymi metodami uwierzytelniania, takimi jak klucze dostępu, oraz z dodatkowymi sposobami, np. autouzupełnianiem, aby wprowadzić ujednolicone uwierzytelnianie.

Więcej informacji znajdziesz na naszej mapie drogowej.